https://monoist.atmarkit.co.jp/mn/articles/2104/23/news049.html

トレンドマイクロは2021年4月22日、日本、米国、ドイツの3カ国を対象とする「スマートファクトリーにおけるセキュリティの実態調査」の結果を発表した。本稿ではその内容を紹介する。

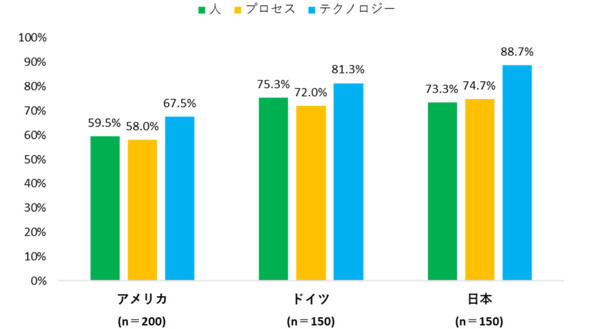

今回の調査では、スマートファクトリーにおけるサイバーセキュリティ対策の現状と課題を、「人」「プロセス」「テクノロジー」という観点から調査。スマートファクトリーにおけるセキュリティリスクの現状と有効な対策を提示することを目的としている。また、より現状を明らかにするため、世界の主要な製造業を有する日本、米国、ドイツの比較分析も行った。調査は、3カ国におけるスマートファクトリーのサイバーセキュリティ対策の意思決定関与者500人を対象に行った。内訳は米国200人、ドイツ150人、日本150人となっている。

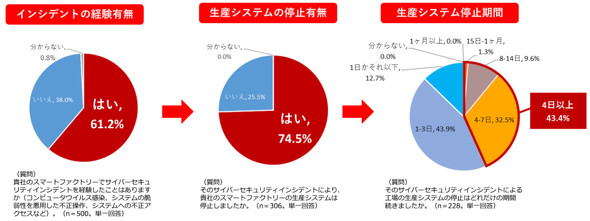

スマートファクトリーのサイバーセキュリティ事故経験者は61.2%

調査の結果、スマートファクトリーにおけるインシデント(事故)の経験者は約61.2%となり、既に何らかの事故を過半数が経験していることが分かった(図1)。さらに、インシデント経験者の中で74.5%が生産システムの停止も経験したと回答しており、全体から見ても半分弱が実際に生産停止の経験があることが明らかとなった。さらに生産システムの停止経験者の内、43.4%が4日以上の停止を経験しており、被害の影響もかなり大きなものになっていることが分かった。

図1 スマートファクトリーにおけるサイバーセキュリティ上の事故を経験した割合と被害の状況(n=500、3カ国合計)(クリックで拡大)出典:トレンドマイクロ

図1 スマートファクトリーにおけるサイバーセキュリティ上の事故を経験した割合と被害の状況(n=500、3カ国合計)(クリックで拡大)出典:トレンドマイクロ

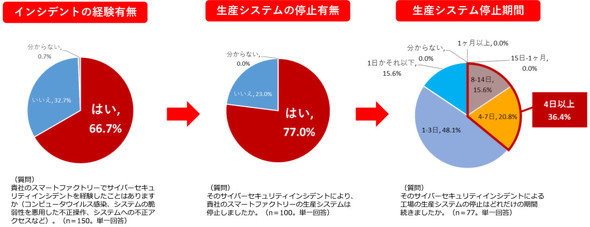

一方、日本のみで見た場合、全体の66.7%がインシデントを経験し、その内で生産システムの停止を経験したのは77.0%という結果となった(図2)。両方の指標で3カ国合計よりも高い結果となっている。一方で生産停止日数については、4日以上が36.4%となり、3カ国合計よりも低い数値となった。より素早い復旧を実現していることが分かる。

図2 日本のスマートファクトリーにおけるサイバーセキュリティ上の事故を経験した割合と被害の状況(n=150、日本のみ)(クリックで拡大)出典:トレンドマイクロ

図2 日本のスマートファクトリーにおけるサイバーセキュリティ上の事故を経験した割合と被害の状況(n=150、日本のみ)(クリックで拡大)出典:トレンドマイクロ

「テクノロジー」面での課題感が3カ国共に強い

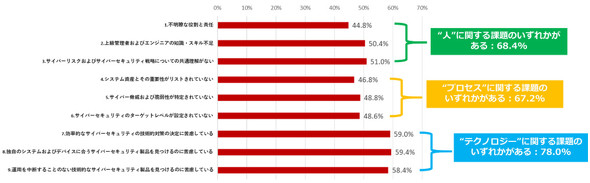

一方「スマートファクトリーのサイバーセキュリティ対策で課題に感じている項目」については、「効率的なサイバーセキュリティの技術的対策の決定に苦慮している」「独自のシステムおよびデバイスに合うサイバーセキュリティ製品を見つけるのに苦慮している」などのテクノロジー関連の課題が多く挙がっている(図3)。旧来のシステムが数多く存在し、常に安定稼働が求められるスマートファクトリーにおいては、独自システムへの対応や運用を中断しないサイバーセキュリティ対策が求められていることがあらためて分かった。

図3 スマートファクトリーのサイバーセキュリティ対策の課題(n=500、3カ国)(クリックで拡大)出典:トレンドマイクロ

図3 スマートファクトリーのサイバーセキュリティ対策の課題(n=500、3カ国)(クリックで拡大)出典:トレンドマイクロ

国別で見ると、技術的対策が比較的導入されている米国では3分野ともに課題に感じている回答者は相対的に少ない傾向が出ている。一方で日本は「テクノロジー」に関する課題感が特に高いということが見える(図4)。

図4 国別のサイバーセキュリティ対策の分野別課題感(n=500、3カ国)(クリックで拡大)出典:トレンドマイクロ

図4 国別のサイバーセキュリティ対策の分野別課題感(n=500、3カ国)(クリックで拡大)出典:トレンドマイクロ

ITとOTの協力がある企業の方がセキュリティ対策の進捗度が高い

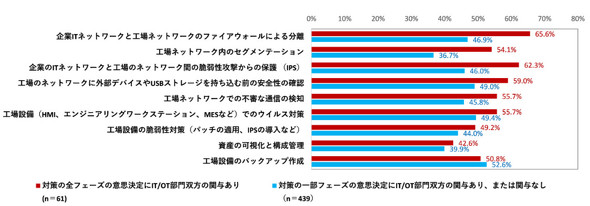

さらに、サイバーセキュリティの全フェーズ(技術的対策の選定、運用プロセスの作成、インシデント時の対応プロセスの策定)の意思決定に、IT(情報技術)とOT(制御技術)部門の双方が関与しているケースと、一部のフェーズのみ関与、もしくは双方の関与がないケースにおける技術的対策の実施度の比較なども行った。

その結果、「バックアップ」以外の全ての項目でITとOTの両部門が関与している方が実施率が高い傾向にあることが分かった(図5)。ITとOTの長所短所を補い組織横断的に連携を進めることが、スマートファクトリーのサイバーセキュリティ対策を進める原動力になることが分かる。

図5 スマートファクトリーへのサイバーセキュリティ対策実施度(複数回答、3カ国)(クリックで拡大)出典:トレンドマイクロ

図5 スマートファクトリーへのサイバーセキュリティ対策実施度(複数回答、3カ国)(クリックで拡大)出典:トレンドマイクロ

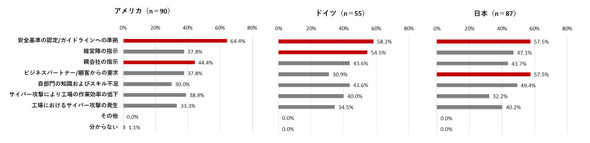

また、スマートファクトリーのサイバーセキュリティ対策のために他部門と連携した理由については、各国ともに「業界標準・ガイドライン」が最も大きな理由として挙がっている(図6)。ただ、日本のみ「ビジネスパートナー/顧客からの指示」も同数で1位となっており、「系列関係」など日本の製造業の特徴を表す結果となった。

図6 スマートファクトリーのサイバーセキュリティ対策のために他部門と連携した理由(複数回答、3カ国国別)(クリックで拡大)出典:トレンドマイクロ

図6 スマートファクトリーのサイバーセキュリティ対策のために他部門と連携した理由(複数回答、3カ国国別)(クリックで拡大)出典:トレンドマイクロ

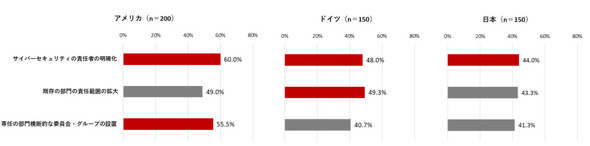

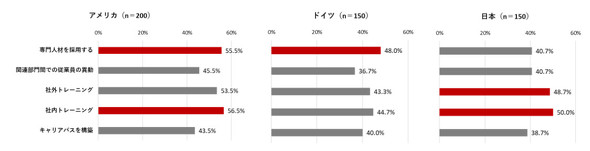

サイバーセキュリティ対策の組織的な備えは米国が進む

スマートファクトリーのサイバーセキュリティ対策に向けた組織構造の変化についての項目では、積極的な取り組みを進めている米国に対し、日本やドイツはやや後れを取っている状況が示された(図7)。「責任者の明確化」や「既存の部門の責任範囲の拡大」「専任の部門横断的な委員会・グループの設置」などについて日本やドイツの回答者はいずれも4割程度の回答にとどまっている。一方米国では「サイバーセキュリティの責任者の明確化」が60.0%、「専任の部門横断的な委員会・グループの設置」が55.5%と、体制整備に積極的な様子が見える。

図7 サイバーセキュリティ対策のために実施した組織的対策(複数回答、3カ国国別)(クリックで拡大)出典:トレンドマイクロ

図7 サイバーセキュリティ対策のために実施した組織的対策(複数回答、3カ国国別)(クリックで拡大)出典:トレンドマイクロ

サイバーセキュリティ対策のための人的対策については、「新たに専門家を雇用する」「社内トレーニング」といった組織内外両面へのアプローチが重視されている米国、ドイツに対し、日本は既存の人材へのトレーニングが中心となり、外部の専門家の採用が他の2国に比べて少ない傾向が見えた(図8)。

図8 サイバーセキュリティ対策を実施するための人的対策(複数回答、3カ国国別)(クリックで拡大)出典:トレンドマイクロ

図8 サイバーセキュリティ対策を実施するための人的対策(複数回答、3カ国国別)(クリックで拡大)出典:トレンドマイクロ

JPCERT

コーディネーションセンター(以下、JPCERT/CC)と経済産業省は2017年2月21日、制御システムのセキュリティの普及促進に向け「制御システムセキュリティカンファレンス」を開催した。本稿ではJPCERT/CC

顧問の宮地利雄氏による講演「ICS(産業用制御システム)におけるセキュリティインシデントに関する動向」の内容をお伝えする。

JPCERT/CCは、安全なコンピュータ環境を実現するために、セキュリティインシデントに関する調整や連携を行うことを、基本理念とした組織だ。国内組織や海外組織との連携活動、情報収集や分析発信活動などを行い、コンピュータ環境の安全性向上を目指す。具体的には企業からインシデントの情報を取得し、セキュリティベンダーの紹介や、今後の被害の拡大を抑える情報提供を行っている。

今回の講演では、制御システムを対象にしたサイバー攻撃の事例などを紹介。対策が遅れている制御システムにおいてもセキュリティは最優先事項となりつつあることを訴えた。

重要インフラの制御システムを狙い撃つ

宮地氏は「大きな動きとして制御システムでもサイバー攻撃の脅威が顕在化した1年だったといえる。特に国家的な黒幕の下で行われる深刻なサイバー攻撃が目立った。さらにランサムウェア(身代金を要求する不正プログラム)が大流行したことなども特徴だ」と2016年の動向について述べる。

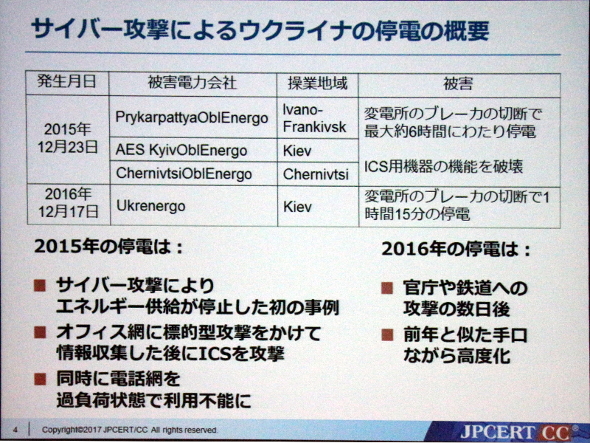

特に大きなセキュリティインシデントとして、2015年12月と2016年12月の2度にわたって行われたウクライナの電力会社に対するサイバー攻撃がある。同攻撃では、数時間に及ぶ停電が発生しており、重要インフラに対する初めての本格的なサイバー攻撃として注目を集めた。2016年前半に米国が調査団を派遣しており、手口などが明らかになったことでさらに注目された。

2015年12月のサイバー攻撃については、3つの電力会社を対象とした攻撃が行われ、変電所のブレーカーの切断で最大約6時間の停電が発生した。さらに制御システムセキュリティ向けのシステムが破壊されたことが認識されている。2016年12月の攻撃では、1つの電力会社が狙われ、変電所のブレーカーの切断で1時間15分の停電となった。いずれの手口も非常に似ていることが特徴で、連続性があることから、継続的な攻撃を受けたとみられている。

サイバー攻撃によるウクライナの停電の概要(クリックで拡大)出典:JPCERT/CC

サイバー攻撃によるウクライナの停電の概要(クリックで拡大)出典:JPCERT/CC

具体的には、停電の1年前後以前から標的型メール攻撃を行われており、マルウェア「BlackEnegy3」に感染。これを利用して長期間にわたる偵察行動を行い、情報を収集したことが分かっている。これらの情報を元に、遠隔操作機能を利用して、変電所の遮断器を切断し停電を起こした。さらに復旧活動を妨害する補助的な攻撃を行っており、UPS(非常用電源)が動作しないような設定を行ったり、遠隔操作用のイーサネットからシリアル変換装置のファームウェアの書き換えを行ったり、マルウェア「KillDisk」により、ディスク上のファイル削除などを行ったりした。

こうした重要インフラへの攻撃について宮地氏は「米国では既に、電力基幹網へのサイバー攻撃はいつ攻撃されるかという時間の問題になっているという。基本的には全ての電力網が攻撃を受けることを前提すべきという考え方に変わってきている」と述べている。

産業制御システム内での攻撃検知回数についても「IBM Managed Security

Servicesの報告によると、2016年は産業制御システムセキュリティ網内で悪意ある活動の検知数が前年比110%増と、2倍以上に増えている。攻撃元については米国が多いが、その他、パキスタンや中国なども合計で3割以上を占めている」と述べている。

PLCを人質に取るランサムウェア

工場を狙った攻撃も高度化が進んでいる。ブラジルの家具製造工場では、工場内のWindows

SCADAとHMIがランサムウェアに感染し、半月間にわたり工場の操業が完全に停止したことがあった。この時ランサムウェアに請求された金額は3061ドルだった。しかし、従来のFAシステムにおいてバックアップを取っていなかったので完全にシステムを再構築することになり約10万ドルの損失になったという。

さらに、ドイツのセキュリティ研究者が「BlackHat

Asia」で講演した内容では、PLCのファンクションブロックとしてワーム(自身を複製して拡散する性質を持ったマルウェア)の動作を記述し、PLC間で感染が広がるような仕組みを考案したことが明らかとされている。同ワームは同じネットワーク内の他のPLCを探索し、それを感染させる能力を持つ。シーメンス製のS7コントローラーを用いて試作・実証され、ネットワーク内で感染したPLCが他のPLCを直接攻撃することが確認されているという。

同ワームの動作は、ファンクションブロックの記述能力が十分であれば、シーメンス製のPLCに限らず、他のメーカー製のPLCでも動作する。さらにPLC間で感染を広げることからコンピュータを介さずに感染を拡大することができる。

さらに2014年に複数の研究者が報告したマルウェアとして「IronGate」がある。これはシーメンス製のPLCシミュレーター環境で動作し、本来のライブラリ(DLL)を置き換えて中間者攻撃を行う。現状では制御システムに直接及ぼす被害はなさそうだが、制御システムを狙った本格的なマルウェアを開発するための試作品だと見られている。

宮地氏は「従来の産業制御システムに対する攻撃は、WindowsやLinuxなどをベースとする、SCADAやHMIのようなITの領域に向けて行われるものだった。しかし、PLCを直接狙うような攻撃が広がろうとしている」と警鐘を鳴らしている。